En 2004, los fundadores de Cherwell Software se propusieron crear una empresa que escuchara atentamente a los clientes y les facilitara la tecnología para alcanzar sus objetivos con mayor rapidez y eficacia. Esta visión inicial dio lugar finalmente a una plataforma de software intuitiva y flexible para automatizar las experiencias de servicio en toda la empresa.

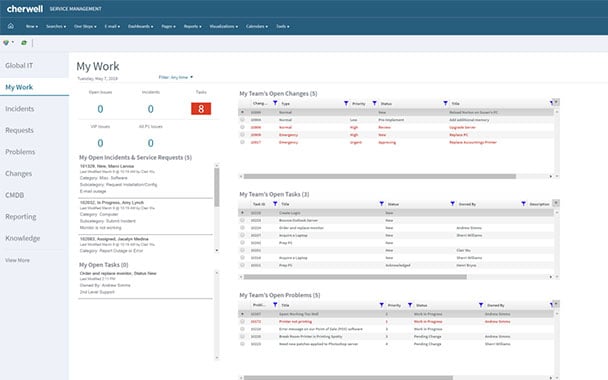

El software Cherwell® Service Management, lanzado por primera vez en 2007, permitió a los departamentos de TI automatizar las tareas rutinarias con gran facilidad, mejorar los tiempos de respuesta y liberar un tiempo valioso.

Gracias a su eficacia y flexibilidad, Cherwell Service Management se ha convertido en una herramienta esencial para la mejora de las actividades de servicio en todas las empresas que trabajan con este servicio, ampliando su alcance más allá de las TI a los RR. HH., las instalaciones, la seguridad de la información y la gestión de proyectos.

Cherwell fue adquirida por Ivanti el 25 de marzo de 2021. La adquisición consolida la posición de Ivanti como el único proveedor de gestión de servicios empresariales que ofrece una gestión de servicios y activos de principio a fin, desde las TI hasta las líneas de negocio y desde cada punto final hasta el borde del IoT.